Wie konfiguriere ich Single Sign On mit Finmatics?

Richten Sie Single Sign On (SSO) via Microsoft Azure, Okta oder OAM ein. Erfahren Sie alles zu OIDC-Endpoints, App-Registrierung und Token-Konfiguration.

Single Sign On (SSO) kann in Finmatics über Microsoft Azure, Okta oder den Open Access Manager eingerichtet werden. Die Authentifizierung erfolgt über den OIDC-Standard (OpenID Connect). Für die Konfiguration müssen Sie eine App-Registrierung bei Ihrem Identity Provider vornehmen und spezifische Endpoints sowie IDs an Finmatics übermitteln.

Was sind die technischen Voraussetzungen?Finmatics unterstützt SSO-Integrationen mit Microsoft Azure, Okta und Open Access Manager. Folgende OIDC-Parameter müssen verfügbar sein und konfiguriert werden:

- OIDC authorization endpoint: Dient der Benutzeridentifikation (z. B.

https://login.microsoftonline.com/{UUID}/oauth2/v2.0/authorize). - OIDC token endpoint: Erstellt und aktualisiert Tokens (z. B.

https://login.microsoftonline.com/{UUID}/oauth2/v2.0/token). - OIDC user endpoint: Ruft Benutzerinformationen ab (z. B.

https://graph.microsoft.com/oidc/userinfo). - OIDC jwks endpoint: Liefert JSON-Web-Schlüssel (z. B.

https://login.microsoftonline.com/{UUID}/discovery/v2.0/keys). - OIDC scopes:

openid: Erforderlich zur Überprüfung der Identität.profile: Zugriff auf den Benutzernamen.email: Zugriff auf die E-Mail-Adresse für Login und Benutzererstellung.

- OIDC client secret & id: Dienen als 'Benutzername' und 'Passwort' für die Kommunikation zwischen Finmatics und dem SSO-Anbieter.

- Auth provider group name/Token: Ermöglicht die Zuweisung von Berechtigungen basierend auf Gruppen (z. B. Azure Active Directory UUID).

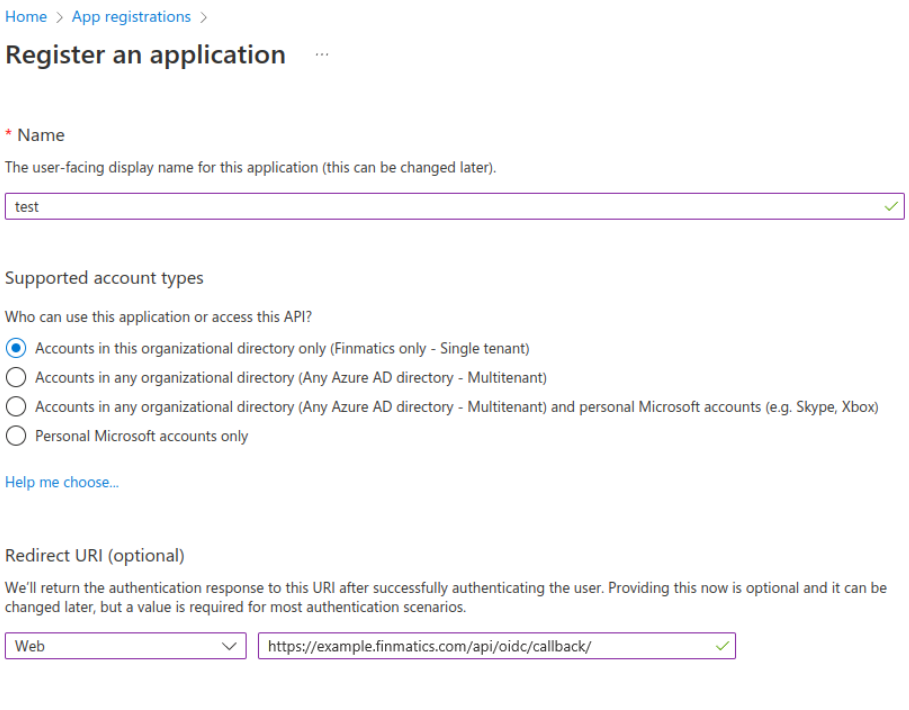

1. Erstellen einer neuen Application

Suchen Sie im Azure-Portal nach App registrations und wählen Sie New Registration.

- Name: Wählen Sie einen eindeutigen Namen (z. B. Finmatics).

- Supported account types: Wählen Sie 'Accounts in this organizational directory only - (Single Tenant)'.

- Redirect URI:

- Plattform: Web

- URI 1: Ihre Branding-Domain (z. B.

https://BRANDING.DOMAIN.XYZ/api/oidc/callback/) - URI 2: Mobile App (zwingend:

https://api.finmatics.com/api/oidc/callback/)

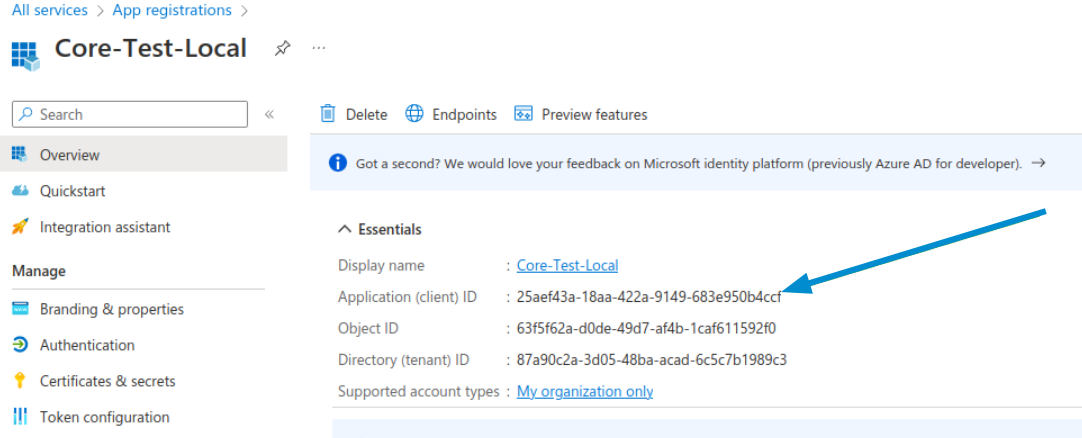

Klicken Sie auf Create. Notieren Sie sich die Application Client ID, da diese an Finmatics übermittelt werden muss.

2. Erstellung eines Client Secrets

Navigieren Sie zu Certificates and Secrets > New client secret. Füllen Sie Description und Duration aus.

Wichtig: Kopieren Sie den Client-Secret Value sofort. Er wird später nicht mehr vollständig angezeigt.

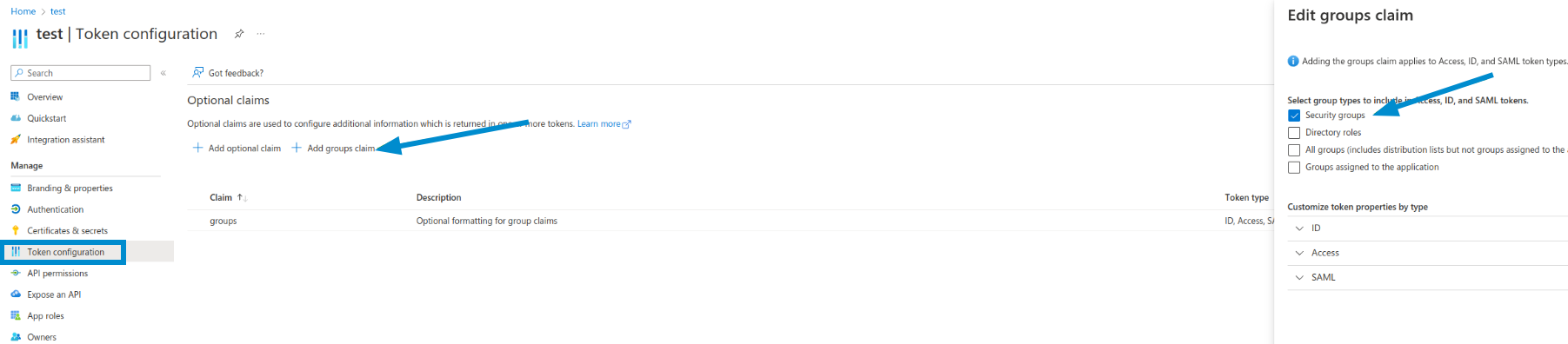

3. Token-Konfiguration

Gehen Sie zu Token Configuration > Add groups claim. Wählen Sie Security groups und klicken Sie auf Add. Dies ermöglicht Finmatics, Gruppenberechtigungen zu erkennen.

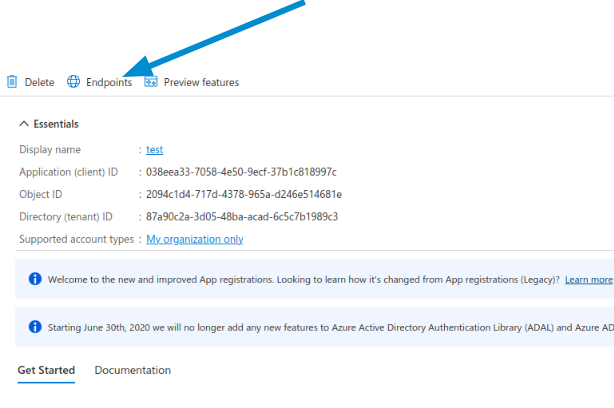

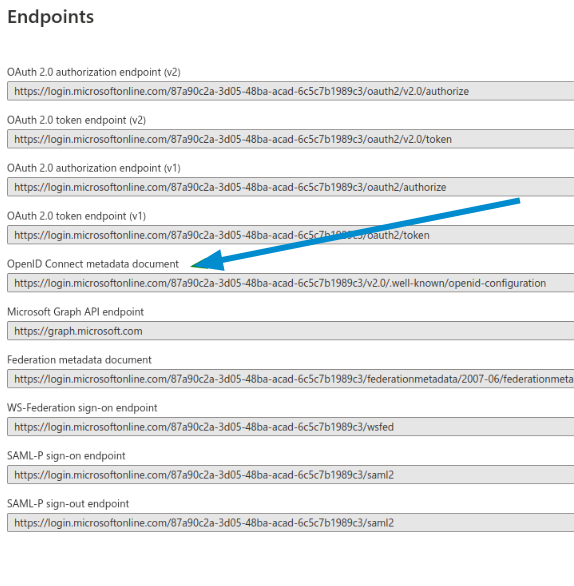

4. Endpoint Informationen abrufen

Navigieren Sie zu Overview > Endpoints.

Kopieren Sie den Link zum OpenID Connect metadata document.

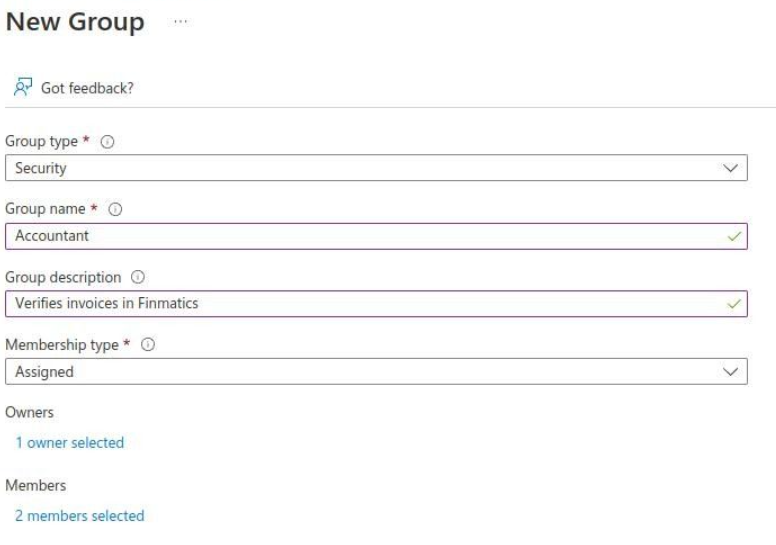

5. Security Groups einrichten

Erstellen Sie unter Groups > New group eine neue Gruppe vom Typ Security. Fügen Sie die entsprechenden Mitglieder hinzu. Notieren Sie sich die Group Object ID.

Wie schließe ich die Konfiguration ab?

Wie schließe ich die Konfiguration ab?

Um die Einrichtung abzuschließen und die Berechtigungen korrekt zuzuweisen, benötigen wir die gesammelten Informationen. Bitte laden Sie das folgende Excel-Dokument herunter, füllen Sie es aus und senden Sie es an unseren Support.

- 📥 Download: SSO-Permission Setup (Excel)